TERMINOLOGÍA WEB

¿Qué es WiMax?

WiMax es la tecnología firme candidata a ofrecer conexiones a Internet súper rápidas y con amplísima cobertura. Wimax es una especie de WiFi por microondas con alcance superior a los 70km y velocidades de hasta 124Mbps. Hasta ahora las redes wifi más rápidas son de unos 54Mbps y con cobertura de unos 300 metros como máximo.

¿Para Quien es WiMax?

WiMAX está pensado para construir una infraestructura de red cuando el entorno o distancia no es favorable para una red cableada (por ejemplo zonas rurales de difícil acceso). Es una alternativa más rápida y barata que tener que instalar cables. También se está usando actualmente para conexiones entre empresas, o entre sedes e Internet, aunque muchas operadoras se han lanzado a ofrecer este servicio a los consumidores finales, a precios y velocidades muy atractivos.

WiMAX tiene el propósito de democratizar el acceso al Internet de Banda Ancha, es decir permitir el acceso a banda ancha inalámbrica y de alta velocidad a un precio que todo mundo pueda pagar y en cualquier sitio. Las compañías Intel y Nokia son las cuales se han dedicado a desarrollar e impulsar esta tecnología.

¿Como Funciona WiMax?

WiMax utiliza una norma de transmisión de datos que utiliza las ondas de radio en las frecuencias de 2,3 a 3,5 GHz. Es una tecnología dentro de las conocidas como tecnologías de última milla, también conocidas como bucle local que permite la recepción de datos por microondas y retransmisión por ondas de radio. El estándar que define esta tecnología es el IEEE 802.16.

¿Te suena Teléfonos Móviles 4G?. Pues resulta que el WiMax es el “puente”, medio de acceso a la telefonía 4G. O sea, mediante el WiMax (entre otros, no es la única tecnología usada) podremos disfrutar del 4G.

Tanto el estándar 802.11, que utiliza Wi-Fi, como el estándar 802.16 que incluye Wimax, definen el tipo de red Peer-tú-Peer (P2P) y redes ad hoc en las que se trabaje, permitiendo que un usuario pueda comunicarse con otros usuarios o con los servidores de otra red de área local, es decir LAN, a través de su punto de acceso o estación base.

Para que funcione es necesaria la instalación de antenas repetidoras situadas estratégicamente para dar servicio a determinadas zonas. Lo más importante de la tecnología WiMAX es el transceptor de la estación base, una antena central que se comunica con las antenas de los abonados. El término enlace punto a multipunto se utiliza para describir el método de comunicación de WiMAX.

Con una antena se da cobertura a más de 30 kilómetros a la redonda. Esta ventaja comparativa ha hecho que algunos operadores apuesten por esta tecnología para ofrecer Internet de calidad en las zonas rurales. Es una excelente forma de obtener conexiones de Internet de forma rápida y económica en zonas donde las tecnologías tradicionales no acceden, o bien, no les es rentable.

Ventajas de WiMax

Una de sus ventajas es dar servicios de banda ancha en zonas donde el despliegue de cable o fibra por la baja densidad de población presenta unos costos por usuario muy elevados (zonas rurales). Pero hay más ventajas::

- Se pueden añadir más canales fácilmente dependiendo de la regulación de cada país.

- Posee anchos de banda configurables y no cerrados sujetos a la relación de espectro.

- Se adapta a diferentes topologías de red: Punto a punto, Punto-multipunto o bien de fijo, nómada y móvil.

- Soporta cientos de usuarios por canal, gracias a su ancho de banda. Además, transporta IP, Ethernet, ATM… Y múltiples servicios simultáneamente.

- Capa MAC con soporte de múltiples especificaciones físicas (PHY).

- Llamadas telefónicas usando VoIP (Voz sobre IP).

¿Todo Son Ventajas con WiMax?

Las dudas sobre la seguridad han sido el principal freno tanto para los operadores comerciales como para los usuarios empresariales a la hora de realizar mayores inversiones y acometer proyectos Wi-Fi o de gran envergadura. Esto ha llevado a que el Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) y el conjunto de empresas que conforman el WiMax Fórum trabajen en conjunto para la definición de un entorno de seguridad robusto y consolidado que ofrezca plena confianza a los usuarios.

¿Qué material Necesito Para una Conexión WiMax en un Ordenador?

No es necesario configurar un punto de acceso, tal como en Wi-Fi o en cualquier otro dispositivo de acceso. Todo lo que necesitas es que el dispositivo este habilitado para WiMAX y una suscripción de pago, según el uso, o bien, se puede conectar a una red mantenida por un proveedor de servicios que ofrezca servicio de WiMAX dentro de tu área. Ojo también necesito un software de recepción de red, normalmente proporcionado por la compañía suministradora.

¿QUE ES WIRELESS?

Wireless (inalámbrico o sin cables) es un término usado para describir las telecomunicaciones en las cuales las ondas electromagnéticas (en vez de cables) llevan la señal sobre parte o toda la trayectoria de la comunicación. Algunos dispositivos de monitorización, tales como alarmas, emplean ondas acústicas a frecuencias superiores a la gama de audiencia humana; éstos también se clasifican a veces como wireless. Los primeros transmisores sin cables vieron la luz a principios del siglo XX usando la radiotelegrafía (código Morse). Más adelante, como la modulación permitió transmitir voces y música a través de la radio, el medio se llamó radio. Con la aparición de la televisión, el fax, la comunicación de datos, y el uso más eficaz de una porción más grande del espectro, se ha resucitado el término wireless.

Ejemplos comunes de equipos wireless en uso hoy en día incluyen:

- Teléfonos móviles, que permiten colectividad entre personas.

- El sistema de posicionamiento global (GPS), que permite que coches, barcos y aviones comprueben su localización en cualquier parte de la tierra.

- Periféricos de ordenador wireless, como el ratón, los teclados y las impresoras, que se pueden también conectar a un ordenador vía wireless.

- Teléfonos inalámbricos, de más corto alcance que los teléfonos móviles.

- Mandos a distancia (para televisión, vídeo, puertas de garaje, etc.) y algunos sistemas de alta fidelidad.

- Monitores para bebés, estos dispositivos son unidades de radio simplificadas que transmiten/reciben dentro de una gama limitada.

- Televisión vía satélite, permiten que los espectadores, desde casi cualquier parte, seleccionen entre centenares de canales.

- LANs wireless o local área networks, proporcionan flexibilidad y fiabilidad para usuarios de ordenadores.

La tecnología wireless se está desarrollando rápidamente, y cada vez está más presente en la vida de gente de todo el mundo. Además, cada vez más gente confía en ésta tecnología directa o indirectamente.

Otros ejemplos más especializados y más exóticos de comunicaciones vía wireless son:

- Procesadores de tarjetas de crédito inalámbricos (wireless credit card processors): son pequeños aparatos para pasar tarjetas de crédito y realizar cobros vía wireless.

- Global System for Mobile Communication (GSM): es el sistema digital telefónico para teléfonos móviles usado en Europa y otras partes del mundo.

- General Packet Radio Service (GPRS): servicio de comunicación vía wireless basado en paquetes que proporciona conexión continua a Internet para usuarios de teléfonos móviles y de ordenadores.

- Enhanced Data GSM Environment (EDGE): es una versión más rápida del servicio wireless Global System for Mobile (GSM).

- Universal Mobile Telecommunications System (UMTS): sistema de banda ancha, basado en paquetes, que ofrece servicios a usuarios de computadoras y de teléfonos móviles sin importar dónde estén situados en el mundo.

- Wireless Application Protocol (WAP): sistema de protocolos de comunicación para estandarizar la forma en que los dispositivos wireless acceden a Internet.

- i-Mode: el primer teléfono inteligente del mundo para navegar por Internet. éste teléfono, introducido en Japón proporciona color y vídeo.

Routers Inalámbricos

Un router inalámbrico o router wireless es un dispositivo de red que desempeña las funciones de un router pero también incluye las funciones de WAP o AP (wireless access Point - punto de acceso inalámbrico). Normalmente se usa para permitir el acceso a Internet o a una red de computadoras sin la necesidad de una conexión con cables. Puede funcionar en una LAN (local area network - red de área local) con cable, en una WLAN (wireless local area network - red de área local sin cables), o en una red mixta con cable/sin cable.

La mayoría de los routers inalámbricos tienen las siguientes características:

- Puertos LAN, que funcionan de la misma manera que los puertos de un conmutador/interruptor de red.

- Un puerto WAN, para conectar a una área más amplia de red. Las funciones de enrutamiento se filtran usando este puerto. Si este no se usa, muchas funciones del router se circunvalarán.

- Antena wireless. Permiten conexiones desde otros dispositivos sin cable como pueden ser las NICs (network interface cards - tarjetas de red), repetidores wireless, puntos de acceso inalámbrico (WAP o AP), y puentes wireless.

Hay varias tecnologías de transmisión inalámbricas que se diferencian entre sí por su potencia, las frecuencias y los protocolos con los que trabajan.

Algunos de estos routers son Wi-Fi, UMTS, GPRS, Edge, WiMAX, o Fritz!Box, que permiten realizar una interfaz entre redes fijas y móviles. En WiFi estas diferencias se denominan como clase a/b/g/ y n.

Wi-Fi

El router inalámbrico más popular es el WiFi por ser el más utilizado para acceder a Internet desde cualquier lugar donde haya un punto de acceso (Access Point o AP), sobre todo en portátiles y PDAs con tarjeta WiFi. También conocido como 802.11, es el dispositivo que reúne el conjunto de estándares para la WLAN (Wireless Local Area Network - red de área local inalámbrica). El estándar IEEE 802.11 es una frecuencia de radio desarrollado por el IEEE (Institute of Electrical and Electronics Engineers - Instituto de Ingenieros Eléctricos y Electrónicos), y la mayoría de los sistemas operativos lo soportan, así como muchos de los portátiles, celulares/móviles de última generación, consolas, impresoras y otros periféricos.

Bluetooth

¿Qué es Bluetooth?

Bluetooth es una tecnología de comunicación entre dispositivos de corto alcance. En 1994, Ericsson inició el desarrollo de esa tecnología, investigando una forma barata de comunicación inalámbrica entre el móvil y sus accesorios. Después de esas investigaciones iniciales, quedó clara la potencialidad de ese tipo de conexión. En 1998, seis grandes empresas: Sony, Nokia, Intel, Toshiba, IBM y Ericsson, realizaron un consorcio para conducir y profundizar el estudio de esa forma de conexión, formando el llamado Bluetooth Special Interest Group.

Bluetooth es una tecnología de ondas de radio de corto alcance cuyo objetivo es el simplificar las comunicaciones entre dispositivos informáticos, como ordenadores móviles, teléfonos móviles, otros dispositivos de mano y entre estos dispositivos e Internet. También pretende simplificar la sincronización de datos entre los dispositivos y otros ordenadores.

Permite comunicaciones, incluso a través de obstáculos, a distancias de hasta unos 10 metros. Esto significa que, por ejemplo, puedes oír tus mp3 desde tu comedor, cocina, cuarto de baño, etc. También sirve para crear una conexión a Internet inalámbrica desde tu portátil usando tu teléfono móvil. Un caso aún más práctico es el poder sincronizar libretas de direcciones, calendarios etc en tu PDA, teléfono móvil, ordenador de sobremesa y portátil automáticamente y al mismo tiempo.

Los promotores de Bluetooth incluyen Agere, Ericsson, IBM, Intel, Microsoft, Motorola, Nokia y Toshiba, y centenares de compañías asociadas.

VENTAJA DEL BLUETOOTH

La tecnología es bastante ventajosa, pues permite la comunicación entre diversos dispositivos sin la necesidad de cables. Además de eso, es una tecnología barata. Por esos motivos, el Bluetooth ganó popularidad, haciéndose uno de los principales métodos de conexión entre dispositivos de la actualidad. Entre los dispositivos que pueden ser conectados vía bluetooth, podemos citar: teléfonos celulares, ordenadores, videojuegos, impresoras, escáners, mouses, teclados, etc.

DESVENTAJA DEL BLUETOOTH

La desventaja de esta tecnología es el hecho de su alcance corto. Además de eso, el número máximo de dispositivos conectados al mismo tiempo también es limitado.

Mucha gente cree que el Bluetooth sólo existe en los teléfonos móviles, pero el típico símbolo azul de esta tecnología, que permite la transferencia de datos, también es encontrado en muchos otros dispositivos y puede simplificar tu vida de varias maneras.

Esta tecnología inalámrica está presente en teléfonos, computadoras portátiles, sistemas internos de automóviles, auriculares, reproductores de MP3, parlantes, entre otros muchos dispositivos.

Esta tecnología inalámrica está presente en teléfonos, computadoras portátiles, sistemas internos de automóviles, auriculares, reproductores de MP3, parlantes, entre otros muchos dispositivos.

VIRUS INFORMÁTICOS

¿Qué son los virus informáticos?

Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección.

Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección.

Su nombre lo adoptan de la similitud que tienen con los virus biológicos que afectan a los humanos, donde los antibióticos en este caso serían los programas Antivirus.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, no se replican a sí mismos porque no tienen esa facultad como los del tipo Gusano informático (Worm), son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

¿Cuál es el funcionamiento básico de un virus?

.

Las principales vías de infección son:

¿Cómo protegernos de los virus informáticos?

La prevención consiste en un punto vital a la hora de proteger nuestros equipos ante la posible infección de algún tipo de virus y para esto hay tres puntos vitales que son:

¿Que es un antivirus?

Un antivirus es un programa informático que tiene el propósito de detectar y eliminar virus y otros programas perjudiciales antes o después de que ingresen al sistema.

Los virus, gusanos, troyanos, spyware son tipos de programas informáticos que suelen ejecutarse sin el consentimiento (e incluso, conocimiento) del usuario o propietario de un ordenador y que cumplen diversas funciones dañinas para el sistema. Entre ellas, robo y pérdida de información, alteración del funcionamiento, disrupción del sistema y propagación hacia otras computadoras.

COMO FUNCIONA UN ANTIVIRUS

Normalmente, los antivirus monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario, buscando detectar y, entonces, anular o remover los virus de la computadora.

Los antivirus actuales cuentan con vacunas específicas para decenas de miles de plagas virtuales conocidas, y gracias al modo con que monitorizan el sistema consiguen detectar y eliminar los virus, worms y trollanos antes que ellos infecten el sistema.

Esos programas identifican los virus a partir de "firmas", patrones identificables en archivos y comportamientos del ordenador o alteraciones no autorizadas en determinados archivos y áreas del sistema o disco rígido.

REQUISITOS DEL ANTIVIRUS:

El antivirus debe ser actualizado frecuentemente, pues con tantos códigos maliciosos siendo descubiertos todos los días, los productos pueden hacerse obsoletos rápidamente. Algunos antivirus pueden ser configurados para que se actualicen automáticamente. En este caso, es aconsejable que esta opción esté habilitada.

Antivirus - ventajas y tipos

Los antivirus son uno de los puntos de apoyo básicos de un sistema de seguridad personal, al lado de firewalls y de detectores de spyware. Como en las otras categorías de software, también es posible encontrar buenos antivirus gratuitos y comerciales. Normalmente, los productos monitorizan actividades de virus en tiempo real y hacen verificaciones periódicas, o de acuerdo con la solicitud del usuario.

Además de tener uno de esos programas, usted puede querer utilizar unantivirus online, que no necesita ser instalado en el ordenador. Es útil en el caso de ya haber sufrido una infección, porque algunos virus y programas maliciosos impiden el funcionamiento correcto de los antivirus, y continúan actuando después de una verificación completa del sistema.

Los antivirus online también pueden ser útiles cuando se necesita usar sistemas desconocidos o sospechosos, como ordenadores colectivos en cibercafés. Otra ventaja de los verificadores online es que están siempre actualizados, pues estan hospedados en los servidores de las propias empresas que los mantienen.

Antivirus más efectivos

A través de los años, son muchos los programas antivirus que han ido apareciendo en el mercado, unos efectivos, y otros no tanto. De los softwares antivirus más conocidos podemos destacar AVG Antivirus, uno de los más populares, con casi 100 millones de usuarios en todo el mundo, y el famosísimo NOD32, otro clásico .

También es necesario destacar las cualidades de Avast! Antivirus, quizás uno de los más efectivos del mercado.

es el usuario el que finalmente deberá evaluar la efectividad de su software antiovirus mediante la observación y la lectura de material relativo al tema.

Para ello no dudes en revisar la extensa colección de artículos sobre seguridad que podrás encontrar en este enlace.

¿Qué es un hacker?

En el mundo de la informática Un hacker es aquella persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

La palabra hacker es tanto un neologismo como un anglicismo. Proviene del inglés y tiene que ver con el verbo “hack” que significa “recortar”, “alterar”. A menudo los hackers se reconocen como tales y llaman a sus obras “hackeo” o “hackear”.

El término es reconocido mayormente por su influencia sobre la informática y la Web, pero un hacker puede existir en relación con diversos contextos de la tecnología, como los teléfonos celulares o los artefactos de reproducció audiovisual. En cualquier caso, un hacker es un experto y un apasionado de determinada área temática técnica y su propósito es aprovechar esos conocimientos con fines benignos o malignos.

TIPOS DE HACKER

Existen distintos tipos de hackers. Aquellos que utilizan su sapiencia a los efectos de corregir errores o desperfectos de una tecnología, poner a disposición del público su saber, crear nuevos sistemas y herramientas son conocidos como “white hats” o “hackers blancos”. Se especializan en buscar “bugs” o errores en sistemas informáticos, dándolos a conocer a las compañías desarrolladoras o contribuyendo a su perfeccionamiento. A menudo se reúnen en comunidades online para intercambiar ideas, datos y herramientas. En cambio, los “black hats” o “hackers negros” son aquellos que también intervienen en los sistemas pero de una manera maliciosa, en general buscando la satisfacción económica o incluso personal. Sus acciones con frecuencia consisten en ingresar violenta o ilegalmente a sistemas privados, robar información, destruir datos y/o herramientas y colapsar o apropiarse de sistemas.

Y eso no es todo. Dentro de la comunidad de hackers existen también otros personajes, como los “lammer”, aquellos que pretenden hacer “hacking” sin tener el debido conocimiento para ello, o los “luser”, el término con el cual los hackers se refieren al usuario común que no tiene saber sobre la tecnología, o los “samurai”, los que llevan a cabo acciones maliciosas por encargo, sin conciencia de comunidad ni de intercambio.

Otra categoría la configuran los “piratas informáticos” que, lejos de considerarse expertos en tecnología, su interés está dado por la copia y distribución ilegal de información, productos y conocimiento.

¿Que es un Cracker?

Un hacker es un individuo que crea y modifica software y hardware de computadoras, para desarrollar nuevas funciones o adaptar las antiguas, sin que estas modificaciones sean dañinas para el usuario del mismo.

Los hackers y crackers son individuos de la sociedad moderna que poseen conocimientos avanzados en el área tecnológica e informática, pero la diferencia básica entre ellos es que los hackers solamente construyen cosas para el bien y los crackers destruyen, y cuando crean algo es únicamente para fines personales.

El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Cracker es el término que define a programadores maliciosos y ciberpiratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Algunos tipos de crackers

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

En el caso de que te sientas inseguro, no esperes más, simplemente pulsa sobre este enlace y encontrarás suficiente información para navegar y almacenar datos en tu PC con sufciente seguridad como para permitirte estar tranquilo.

Que es y para que sirve un firewall

QUE ES UN FIREWALL:

Un firewall o cortafuegos es un dispositivo de hardware o un software que nos permite gestionar y filtrar la totalidad de trafico entrante y saliente que hay entre 2 redes u ordenadores de una misma red.

Si el tráfico entrante o saliente cumple con una serie de Reglas que nosotros podemos especificar, entonces el tráfico podrá acceder o salir de nuestra red u ordenador sin restricción alguna. En caso de no cumplir las reglas el tráfico entrante o saliente será bloqueado.

Por lo tanto a partir de la definición podemos asegurar que con un firewall bien configurado podemos evitar intrusiones no deseadas en nuestra red y ordenador así como también bloquear cierto tipo de tráfico saliente de nuestro ordenador o nuestra red.

Nota: En el caso que aú queden dudas pueden aclararlas leyendo el apartado de como funciona un firewall.

PARA QUE SIRVE UN FIREWALL:

Básicamente la función de un firewall es proteger los equipos individuales, servidores o equipos conectados en red contra accesos no deseados de intrusos que nos pueden robar datos confidenciales, hacer perder información valiosa o incluso denegar servicios en nuestra red.

Así por lo tanto queda claro que es altamente recomendable que todo el mundo utilice un firewall por los siguientes motivos:

- Preservar nuestra seguridad y privacidad.

- Para proteger nuestra red doméstica o empresarial.

- Para tener a salvo la información almacenada en nuestra red, servidores u ordenadores.

- Para evitar intrusiones de usuarios usuarios no deseados en nuestra red y ordenador. Los usuarios no deseados tanto pueden ser hackers como usuarios pertenecientes a nuestra misma red.

- Para evitar posibles ataques de denegación de servicio.

Así por lo tanto un firewall debidamente configurado nos podrá proteger por ejemplo contra ataques IP address Spoofing, Ataques Source Routing, etc.

Nota: De nada sirve disponer de un antivirus si no tenemos un firewall debidamente configurado. Si no tenemos un firewall estamos dejando la puerta abierta a un usuario para que pueda acceder a nuestro ordenador.

COMO FUNCIONA UN FIREWALL:

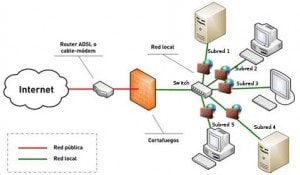

El firewall normalmente se encuentra en el punto de unión entre 2 redes. En el caso que podéis ver en la captura de pantalla se halla en el punto de unión de una red pública (internet) y una red privada.

Así mismo también vemos que cada una de las subredes dentro de nuestra red puede tener otro firewall, y cada uno de los equipos a la vez puede tener su propio firewall por software. De esta forma, en caso de ataques podemos limitar las consecuencias ya que podremos evitar que los daños de una subred se propaguen a la otra.

Lo primero que tenemos que saber para conocer el funcionamiento de un firewall es que la totalidad de información y tráfico que pasa por nuestro router y que se transmite entre redes es analizado por cada uno de los firewall presentes en nuestra red.

Si el tráfico cumple con las reglas que se han configurado en los firewall el trafico podrá entrar o salir de nuestra red.

Si el tráfico no cumple con las reglas que se han configurado en los firewall entonces el tráfico se bloqueará no pudiendo llegar a su destino.

TIPOS DE REGLAS QUE SE PUEDEN IMPLEMENTAR EN UN FIREWALL:

El tipo de reglas y funcionalidades que se pueden construir en un firewall son las siguientes:

- Administrar los accesos de los usuarios a los servicios privados de la red como por ejemplo aplicaciones de un servidor.

- Registrar todos los intentos de entrada y salida de una red. Los intentos de entrada y salida se almacenan en logs.

- Filtrar paquetes en función de su origen, destino, y número de puerto. Esto se conoce como filtro de direcciones. Así por lo tanto con el filtro de direcciones podemos bloquear o aceptar el acceso a nuestro equipo de la IP 192.168.1.125 a través del puerto 22. Recordar solo que el puerto 22 acostumbra a ser el puerto de un servidor SSH.

- Filtrar determinados tipos de tráfico en nuestra red u ordenador personal. Esto también se conoce como filtrado de protocolo. El filtro de protocolo permite aceptar o rechazar el tráfico en función del protocolo utilizado. Distintos tipos de protocolos que se pueden utilizar son http, https, Telnet, TCP, UDP, SSH, FTP, etc.

- Controlar el numero de conexiones que se están produciendo desde un mismo punto y bloquearlas en el caso que superen un determinado límite. De este modo es posible evitar algunos ataques de denegación de servicio.

- Controlar las aplicaciones que pueden acceder a Internet. Así por lo tanto podemos restringir el acceso a ciertas aplicaciones, como por ejemplo dropbox, a un determinado grupo de usuarios.

- Detección de puertos que están en escucha y en principio no deberían estarlo. Así por lo tanto el firewall nos puede advertir que una aplicación quiere utilizar un puerto para esperar conexiones entrantes.

Nota: En el post de como configurar un firewall adecuadamente veremos como crear algunas de las reglas que acabamos de ver que se pueden crear.

LIMITACIONES DE LOS FIREWALL

Lógicamente un Firewall dispone de una serie de limitaciones. Las limitaciones principales de un firewall son las siguientes:

- Un firewall en principio es probable que no nos pueda proteger contra ciertas vulnerabilidades internas. Por ejemplo cualquier usuario puede borrar el contenido de un ordenador sin que el firewall lo evite, introducir un USB en el ordenador y robar información, etc.

- Los firewall solo nos protegen frente a los ataques que atraviesen el firewall. Por lo tanto no puede repeler la totalidad de ataques que puede recibir nuestra red o servidor.

- Un firewall da una sensación de seguridad falsa. Siempre es bueno tener sistemas de seguridad redundantes por si el firewall falla. Además no sirve de nada realizar una gran inversión en un firewall descuidando otros aspectos de nuestra red ya que el atacante siempre intentará buscar el eslabón de seguridad más débil para poder acceder a nuestra red. De nada sirve poner una puerta blindada en nuestra casa si cuando nos marchamos dejamos la ventana abierta.

TIPOS DE FIREWALL EXISTENTES

Como hemos visto en la definición existen 2 tipos de firewall. Existen dispositivos de hardware firewall como por ejemplo un firewall cisco o Routers que disponen de esta función.

Los dispositivos de hardware son una solución excelente en el caso de tengamos que proteger una red empresarial ya que el dispositivo protegerá a la totalidad de equipos de la red y además podremos realizar la totalidad de la configuración en un solo punto que será el mismo firewall.

Además los firewall por hardware acostumbran a implementar funcionalidades interesantes como pueden ser CFS , ofrecer tecnologías SSL o VPN, antivirus integrados, antispam, control de carga, etc.

Los firewall por software son los más comunes y los que acostumbran a usar los usuarios domésticos en sus casas.

Los dispositivos de hardware son una solución excelente en el caso de tengamos que proteger una red empresarial ya que el dispositivo protegerá a la totalidad de equipos de la red y además podremos realizar la totalidad de la configuración en un solo punto que será el mismo firewall.

Además los firewall por hardware acostumbran a implementar funcionalidades interesantes como pueden ser CFS , ofrecer tecnologías SSL o VPN, antivirus integrados, antispam, control de carga, etc.

Los firewall por software son los más comunes y los que acostumbran a usar los usuarios domésticos en sus casas.

El firewall por software se instala directamente en los ordenadores o servidores que queremos proteger y solo protegen el ordenador o servidor en el que lo hemos instalado. Las funcionalidades que acostumbran a proporcionar los firewall por software son más limitadas que las anteriores, y además una vez instalado el software estará consumiendo recursos de nuestro ordenador.

Nota: Para incrementar al seguridad en la red se pueden combinar Firewalls por hadware y por software. De este modo conseguiremos incrementar la seguridad frente accesos no deseados.

http://geekland.eu/que-es-y-para-que-sirve-un-firewall/

Phishing

¿Qué es el Phishing?

El termino Phishing es utilizado para referirse a uno de los métodos mas utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la victima.

El estafador, conocido como phisher, se vale de técnicas deingeniería social, haciéndose pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo general un correo electrónico, o algún sistema de mensajería instantánea, redes sociales SMS/MMS, a raíz de un malware o incluso utilizando también llamadas telefónicas.

¿Qué tipo de información roba? y ¿Cómo se distribuye?

Distinguir un mensaje de phishing de otro legítimo puede no resultar fácil para un usuario que haya recibido un correo de tales características, especialmente cuando es efectivamente cliente de la entidad financiera de la que supuestamente proviene el mensaje.

El campo De: del mensaje muestra una dirección de la compañía en cuestión. No obstante, es sencillo para el estafador modificar la dirección de origen que se muestra en cualquier cliente de correo.

El mensaje de correo electrónico presenta logotipos o imágenes que han sido recogidas del sitio web real al que el mensaje fraudulento hace referencia.

El enlace que se muestra parece apuntar al sitio web original de la compañía, pero en realidad lleva a una página web fraudulenta, en la que se solicitarán datos de usuarios, contraseñas, etc.

Normalmente estos mensajes de correo electrónico presentan errores gramaticales o palabras cambiadas, que no son usuales en las comunicaciones de la entidad por la que se están intentando hacer pasar.

Consejos para protegerse del phishing:

Todos los usuarios del correo electrónico corremos el riesgo de ser víctimas de estos intentos de ataques. Cualquier dirección pública en Internet (que haya sido utilizada en foros, grupos de noticias o en algún sitio web) será más susceptible de ser víctima de un ataque debido a los spiders que rastrean la red en busca de direcciones válidas de correo electrónico. Éste es el motivo de que exista este tipo de malware. Es realmente barato el realizar un ataque de este tipo y los beneficios obtenidos son cuantiosos con tan sólo un pequeñísimo porcentaje de éxito.

La mejor manera de protegerse del phishing es entender la manera de actuar de los proveedores de servicios financieros y otras entidades susceptibles de recibir este tipo de ataques. Mantenerse informados con las nuevas tendencias y tipos de ataques de phishing en nuestro Blog, Foro, Facebook o Twitter podría ayudar a prevenirles.

Adware

Adware es un concepto que se utiliza en el terreno de la informática. Se trata de un tipo de software que, de modo automático, exhibe al usuario anuncios publicitarios. De este modo, el fabricante del software obtiene ganancias a partir de estas publicidades.

El término adware se compone de dos vocablos ingleses: advertisement (que puede traducirse como “anuncio”) y software (el concepto que, también en nuestra lengua, alude a un programa informático). La persona que usa un adware puede observar los anuncios ya sea mientras utiliza el programa o incluso cuando lo está instalando.

Muchas veces el adware también es un shareware: un programa que se distribuye de modo gratuito pero con diversas restricciones o limitaciones. Lo habitual en estos casos es que el usuario tenga la posibilidad de pagar para que el software deje de exhibir los anuncios publicitarios.

Suele plantearse que el desarrollador del adware debe realizar un equilibrio entre el espacio que destina a la publicidad y la comodidad del usuario del software. Los anuncios, en este marco, deben ser visibles para que cumplan con su objetivo publicitario, pero no tienen que convertirse en una molestia para la persona que usa el software. Si el adware destina demasiado espacio a las publicidades, es posible que los usuarios terminen alejándose del programa en cuestión. Así, ante la poca distribución del adware, al desarrollador le resultará muy difícil conseguir anunciantes y, por lo tanto, obtener ingresos por su programa.

Cabe destacar, por último, que ciertos adware son señalados como spyware porque registran información del usuario sin que éste lo advierta., por ejemplo analizando sus búsquedas en Internet.

Antispam

Aplicación o herramienta informática que se encarga de detectar y eliminar el spam y loscorreos no deseados.

Algunos antivirus y firewalls(cortafuegos) poseen incorporadas herramientas antispam.

El principal objetivo de una herramienta antispam, es lograr un buen porcentaje de filtrado de correo no deseado. Pero tampoco deben identificar al correo deseado como no deseado, pues eso traería peores consecuencias que "olvidar" filtrar algún spam.

Las herramientas antispam utilizan múltiples técnicas para detectar el correo no deseado. Algunas utilizan técnicas locales. Por ejemplo, emplean un diccionariopropio para detectar palabras que suelen aparecer en estos correos. Ese diccionario puede ser "armado" con palabras que el propio usuario identifica como spam manualmente, o armado de forma inteligente por la aplicación, cuando el usuario selecciona qué es deseado y qué es no deseado de su bandeja de entrada.

Otra técnica local es el uso de una lista de amigos y una lista de enemigos. El programa o el propio usuario manualmente identifica las direcciones y nombres que son considerados amigos y de los cuales no recibirán correos no deseados. Lo mismo para la lista de enemigos.

Una técnica no local, la utilizan las herramientas que se conectan a servidores remotos, que se encargan de analizar cada uno de los emails que llegan al usuario, para identificar si son o no spam. Esos servidores remotos utilizan grandes bases de datos con información (direcciones IP, nombres, textos, etc.) para identificar el correo no deseado.

Similares técnicas utilizan los servicios antispam online que prestan algunas empresas para sus usuarios como Gmail de Google, Hotmail de Microsoft y Yahoo! Mail de Yahoo!.

Otros tipos de aplicaciones "anti" son: los antivirus, los antispyware, los antiintrusos (firewalls) y los antipop-up.

Tipos de spamming

| |

spam • correo no deseado • spambot • spammer • antispam

| |

texto oculto • keyword stuffing • metatag stuffing • página puerta • scraper site • cloaking • cultivo de enlaces • page hijacking • googlebomb • spam en blogs y foros

| |

Crimeware

DEFINICION DE CRIMEWARE: (software criminal). Tipo de programa de computadora diseñado específicamente para cometer crímenes del tipo financiero o similares, intentando pasar desapercibido por la víctima. Por extensión, también hace referencia a aplicaciones web con iguales objetivos.

Un crimeware puede robar datos confidenciales, contraseñas, información bancaria, etc. y también puede servir para robar la identidad o espiar a una persona o empresa.

El término fue ideado por Peter Cassidy, secretario general del Anti-Phishing Working Group, para distinguir este tipo de programas de otros malignos como malwares, spywares, adwares, etc. (aunque muchas veces éstos emplean técnicas similares para propagarse o actuar).

Funcionamiento del crimeware

Un programa crimeware puede actuar solo o teledirigido, pero su principal característica de funcionamiento es que intenta pasar desapercibido. Muchas veces para cumplir su objetivo, el crimeware debe ir combinado con la técnica de hackeo llamada ingeniería social. La ingeniería social hace referencia a la actividad de manipular o convencer de alguna manera a una persona, para que realice acciones que le servirán al cibercriminal para obtener datos importantes de esa misma persona. La mayoría de las personas suelen ser lo suficientemente ignorantes como para incluso dar sus propias contraseñas.

Los crimewares están diseñados para robar la identidad de una persona o usuario para acceder a las cuentas online de servicios financieros. En general, el propósito es robar el dinero de esas cuentas.

Un crimeware puede emplear diversas técnicas para lograr su objetivo criminal, la más común es instalarse ocultamente en una computadora, para capturar información importante del usuario como claves, nombres de usuario y tarjetas de crédito.

¿Qué software entra en la categoría de malware?

Existen varias clasificaciones de código malicioso entre las que se encuentran:

- Virus.

- Caballos de Troya (troyanos).

- Puertas traseras (backdoors).

- Gusanos de Internet (worms).

- Bots.

- Spyware.

- Adware.

- Combinaciones de las anteriores

¿Cuáles son los posibles síntomas de una infección por malware?

Algunos de los síntomas que tu equipo puede presentar cuando es afectado por algún código malicioso pueden ser:

- Ejecución de procesos desconocidos en tu sistema.

- Procesamiento lento.

- Interrupción de la conexión a Internet en ciertos momentos.

- Comportamiento extraño.

- Aparición de ventanas de mensajes emergentes.

Sin embargo, estos síntomas pueden variar dependiendo del tipo de malware que infecte a tu equipo.

¿Cuáles son las formas en que puedo contraer una infección por malware?

Algunas de las formas de contraer una infección son variadas, a continuación te mencionamos las más comunes:

- A través de correo electrónico (al abrir correos electrónicos de remitentes desconocidos sin antes analizarlos con un software antivirus).

- Por medio de redes para compartir software.

- Cuando navegas en Internet sin actualizaciones instaladas en tu sistema operativo y tus aplicaciones, como por ejemplo tu navegador Web.

- Cuando abres archivos de extraña apariencia sin antes analizarlos con un antivirus.

¿Cómo puedo evitar una infección de malware?

Existen algunas buenas prácticas de seguridad que puedes llevar a cabo para evitar ser infectado por algún código malicioso:

- Debes instalar y mantener actualizado un software antivirus.

- http://www.seguridad.unam.mx/usuario-casero/secciones/antivirus.dsc

- Hoy en día un antivirus no es suficiente para mantenerte protegido, por lo que debes también instalar y actualizar un software antispyware.

- http://www.seguridad.unam.mx/usuario-casero/secciones/spyware.dsc

- Debes instalar en tu sistema operativo todas las actualizaciones de seguridad.

- http://www.seguridad.unam.mx/usuario-casero/herramientas.dsc

- Habilita un firewall en tu equipo.

- http://www.seguridad.unam.mx/usuario-casero/firewall.dsc

http://www.seguridad.unam.mx/usuario-casero/eduteca/main.dsc?id=193

La protección contra estos tipos de estafas comienza con la instalación de potentes soluciones anti-malware y antivirus, que deben usarse en conjunto con prácticas informáticas inteligentes, como evitar sitios web sospechosos y nunca hacer clic en enlaces en mensajes de correo electrónico sospechosos. Con estos pasos se evitará que la mayoría del malware ingrese a su computadora y cambie el archivo de host.

Sin embargo, esto representa solo parte de la amenaza: también se debe ser cuidadoso al visitar sitios web, en especial, aquellos que contienen su información personal o financiera. Si el sitio web parece extraño, si la dirección en la barra de direcciones se ve distinta o si el sitio comienza a pedir información que normalmente no pide, verifique que haya un icono de candado en la barra de direcciones, lo que indica que se trata de un sitio web seguro, y haga clic en el candado para asegurarse de que el sitio web tiene un certificado de confianza actualizado. Quienes ejecutan servidores DNS tienen algunas técnicas antipharming muy sofisticadas a su disposición, pero el riesgo de sufrir el ataque de un hacker siempre está presente, por lo que solo se pueden mitigar los riesgos a través de una combinación de protección personal y conciencia sobre el uso de Internet.

EL SPAM

CONCEPTO DE SPAM

|

SPYWARES

CONCEPTO DE SPYWARES

Cuando note que su ordenador empieza a hacer cosas extrañas, tales como mostrar barras de herramientas extra en el navegador, abrir ventanas popups, cambiar sin previo aviso la página de inicio de su navegador, es muy probable que su sistema se haya infectado con un Spywares o los llamados "Programas espías". Estos pequeños programas pueden entrar a su ordenador sin que lo note, invadiendo su intimidad y recopilando información personal sin su permiso, provocando cambios de configuración y funcionamiento en el sistema.

¿Cómo entran a nuestro ordenador?

Cuando visita algunos sitios de internet no seguros estos autoinstalan (la mayoría en forma oculta) mediante algunos activex, javascripts o cookies, y algunos acompañados de algún virus o troyano para facilitar las funciones de espionaje. Otra forma de ingreso es mediante programas gratuitos que son descargados desde internet.

¿Qué información nos pueden sacar?

Pueden tener acceso por ejemplo a su correo electrónico, password, dirección IP, teléfono, país, paginas webs que visita, que software tiene instalado, cuales descarga, que compras hace por internet y datos mas importantes como su tarjeta de crédito y cuentas de banco

.

¿Cuales son los spywares más comunes?

Los mas conocidos spywares son: AdSofware, Alexa, Cydoor, Gator, Web3000,Webhancer, CoolWebSearch, BlazeFind.Bridge, Xupiter, Hotbar, entre otros.

¿Cuales son los spywares más comunes?

Los mas conocidos spywares son: AdSofware, Alexa, Cydoor, Gator, Web3000,Webhancer, CoolWebSearch, BlazeFind.Bridge, Xupiter, Hotbar, entre otros.

¿Cuales son los síntomas de infección?

Algunos de los síntomas de infección son: Cambio en la pagina de inicio del navegador y sin poder cambiarlo, se abren varios popups, barras que se añaden en el navegador que no podemos eliminar, la navegación se hace más lenta, etc.

buena informacion causita,exitos:)

ResponderEliminar